> 資訊

我們學校被釣魚,很多學生的電子郵件信息被泄露。 剛好我先到了,實驗室的前輩們帶我們這些菜鳥來玩(嗚嗚嗚~~基本都是前輩們get到了,弟弟太厲害了),畢竟在一個特殊的地方像我們這樣的醫院、學校發生這樣的事件,說明犯罪分子非常囂張。

事件原因

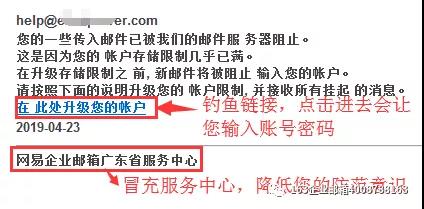

前幾天,在我們學校釣魚事件,不少同學收到了這封名為“校辦”,標題為“錄取通知書”的郵件:

電子郵件的內容為您提供了一個鏈接,可以查看他所說的“詳細信息”。 然后我們直接訪問這個鏈接,出現一個QQ郵箱登錄頁面:

有經驗的同學很快就會意識到這是一個釣魚網站。 不過,除了鏈接之外,這個網站與真實的QQ登錄頁面一模一樣。 這并不能阻止一些好奇的同學輸入密碼來嘗試。 當您輸入QQ號和密碼后,您將被重定向到真實的QQ郵箱頁面:

這是釣魚網站最顯著的特點之一,就是輸入賬號和密碼后,會自動跳轉到真正的官方網站。 但你的QQ帳號和密碼已經轉移到對方黑客服務器的數據庫中,你可以繼續往下看。

嘗試攻擊

當我們嘗試攻擊該釣魚網站時,首先發現該頁面提交的登錄信息會被發送到另一臺IP為45.xxx.xxx.63的服務器上。

我想嘗試登錄服務器后端,卻發現對方給出的后端地址是假的。 進去之后只有無盡的挑釁,太“氣人”了:

然后我掃描了一堆目錄,什么也沒找到。

然后又嘗試了sql注入,注入浪潮猛如猛虎。 發現有過濾機制,最后都被waf檢測到了。 。 。

我又試了一下,IP又被封了。 作為一個新手、新手,我突然陷入了迷茫的困境。

日前,監測顯示,寶塔面板已正式發布關于數據庫未授權訪問漏洞的風險公告,該漏洞定級為嚴重。通過訪問特定路徑,遠程攻擊者可直接訪問數據庫管理頁面,獲取服務器系統權限。

隨后在目標服務器上進行了簡單的信息采集:

獲悉該服務器位于美國弗吉尼亞州赫恩登(畢竟在中國怎么能干壞事呢),重大發現是目標服務器開放了8888端口,該端口是服務器運行的默認端口和維護面板-寶塔。 就在幾天前,寶塔數據庫的一個未經授權訪問的漏洞被披露。 實驗室的大師們在這里嘗試了一下,并且成功了。 最后成功進入目標服務器的數據庫管理頁面,并使用一鍵root。 哈哈哈:

如下圖,在qmail表的字段中發現了部分受害者的QQ賬號和密碼信息:

隨后,拉伊大師將其交給網警進行相關電子數據取證處理。 呵呵~~我猜那個小黑客已經等不及坐牢了。

尸檢和危害分析

此時,您可能想問,黑客是如何向我們發送電子郵件的? 他是如何獲得我們的電子郵件信息的? 我們的電子郵件信息是如何泄露的?

這太簡單了。 由于該事件發生在某個集群,并且基本上全校所有學生都收到了該郵件,因此我們推測對方可能已滲透到我們的招生群中:

那么黑客拿到我們的QQ賬號之后有什么用呢? 難道他們只是想盜用你的賬號并發給你一些xx圖片來惡作劇嗎? 當然不是,這背后涉及到一條黑色產業鏈。

例如,某黑客負責竊取賬戶,然后將這些賬戶封裝起來,賣給專門接收電子郵件的人。 只要密碼正確,能否登錄并不重要。 接收者購買這些帳戶后,有些成為“社會工作圖書館”。

而如果抓到的是游戲賬號,收件人也會“洗信”(“信”的內容是游戲賬號密碼等信息。說白了,洗信其實就是盜號洗錢) )。 隨后,“收件人”使用工具批量測試該信封的數量,看看有多少被凍結或密碼錯誤。 最后,清理那些密碼正確的賬號的游戲裝備,比如轉移你的游戲裝備、積分、游戲幣等。

像這樣的賬戶只值大約60美分到80美分。 當然,這種交易是非法的,這是毫無疑問的。

如何預防

此類釣魚網站具有以下特點:

1. URL鏈接可疑:

你覺得他們的官方QQ網站可以用這么尷尬的鏈接嗎?

2. 輸入并嘗試即可。

當您在登錄頁面輸入賬號和密碼時,無論輸入的賬號和密碼是否正確,都可以跳轉到官方頁面。 這種情況在真正的官方登錄頁面上是不會發生的,所以當你進入這樣的登錄頁面時,可以先嘗試輸入錯誤的賬號和密碼。 如果登錄成功,則為釣魚網站。 否則,如果登錄失敗,則為官方網站。 如下:

但請注意,這種釣魚網站很早就考驗著人們的心理了。 第一次無論怎么輸入都會提示輸入錯誤。 這時候你第二次進去之后就會跳起來。 而且,這兩種數據都存儲在數據庫中,更容易過濾。 如果兩個密碼一致,則很大概率是真實密碼。

3、提高警惕

釣魚網站使用的手段大多是向您發送更具誘惑力的鏈接或二維碼(掃描二維碼后仍會被重定向到該鏈接),因此要警惕有關中獎、在線換幣的通知郵件和短信銀行密碼、QQ密碼,不要掉以輕心。 不要點擊不熟悉的鏈接和掃描未經驗證的二維碼。

不要在網吧等多人共用的電腦上進行金融業務。 不要隨意將您的私人信息提供給他人。

……

最后,請大家在生活中增強安全意識,不要點擊不明鏈接,不要掃描不明二維碼,不要為小事占便宜。

經過一番掙扎,我發現自己太擅長了,需要向前輩們學習。

- 上一篇: 全球水域中有250種水母,比恐龍還早!

- 下一篇:

猜你喜歡

- 2024-01-14 網曝臨沂舊寨釣魚事件原因不實未能發布全面新聞原委

- 2015-01-14 《中國垂釣周刊》第2期 釣魚事件