> 海釣

張先生收到銀行發來的郵件,他打開時深信不疑,依據里面的提示,對銀行密碼時鐘予以“矯正”,兩次輸入密鑰口令后,卡內的余額全都被轉走了。記者昨從松江警方得知,3 月以來,上海松江警方接連收到多起此類新型郵件版“任意顯”詐騙案件,被害人都是收到了山寨銀行郵箱發來的郵件,點擊打開嵌入木馬的鏈接后就被盜取了密碼。警方進行提醒,收到類似郵件務必要提高警惕,要是涉及要求輸入卡號、密碼的情況請先是致電或者前往銀行咨詢,不然會受騙。

“官方郵箱”發來網站鏈接

3月4日,張先生家住松江,他收到了某銀行的一封電子郵件,在郵件當中,銀行告知他銀行密碼時鐘存在偏移,需要登錄網址103.243.25.27:5858/dzmmq/lo-gin校驗密碼器,張先生仔細核對了發件郵箱,在確認和該銀行官方郵箱一致之后,便放心了,“我覺得官方郵箱發來的東西是可信的”,張先生依照郵件內的步驟進行操作,打開了該銀行官網,在頁面輸入了卡號、密碼以及兩次密鑰口令,隨后卻發現卡內5413元被轉走了。

同一個月的時候,居住在松江的徐先生,也收到了那家銀行發送的、有著相似內容的電子郵件,郵件宣稱他的電子密碼器運行存在問題,需要登錄103.243.25.22去修改密碼。徐先生進行登錄操作以后,輸入了密鑰口令,之后卻發現銀行卡里面的現金被自動轉走了1218元,隨后他選擇了報警。

昨夜,記者嘗試登錄此處,即103.243.25.22 ,頁面跳轉至一主頁 ,此主頁與常見的銀行模樣極為相似 ,網頁之上要求記者填入卡號 ,還要填入登錄密碼。然而 ,經仔細查看 ,實際的網址并非那家銀行的官方網站 ,但要是市民們未進行細致辨別 ,極有可能被這般相似的頁面給蒙蔽。

制造發件人地址“任意顯”

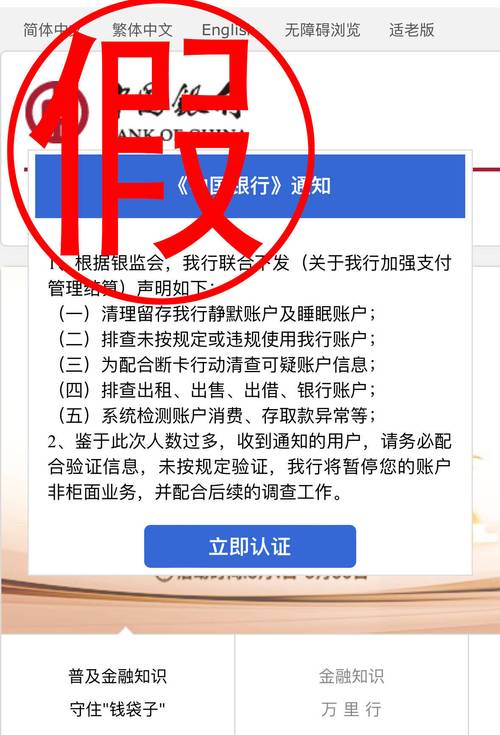

自3月起,松江公安分局接報了多起類似案件,警方展開調查,發現嫌疑人偽造郵件發件人去偽裝成銀行官方郵箱,以此騙取被害人信任,經過查證,偽造的電子郵件中都帶有釣魚網站鏈接郵箱釣魚,當點擊進入該網站后,于是誘騙被害人輸入銀行卡賬號,還有電子銀行登錄密碼以及電子密碼器產生的動態密碼等信息。

為什么從稱作“官方郵箱”的地方發來的郵件里面會存在非法的木馬鏈接呢?針對這個情況,360互聯網安全中心的專家給出了解釋。360安全專家告知記者,從技術層面來講,憑借郵箱自身所存在的漏洞,是能夠很輕松地對發件人地址進行篡改的,而這在行業內部并不是什么困難的事情。不法分子利用簡單郵件傳輸協議能夠自定義郵件頭的特性,把銀行設定為發件人信息,進而偽裝成官方銀行,類似于新型郵件版本的“任意顯”。

由于簡單郵件傳輸協議是極為古老的郵件傳輸協議,早在20世紀80年代就已被廣泛運用。它在初期設計時不存在對發送方身份加以驗證的機制,故而才會出現能夠偽造發件人的情形。專家闡釋,偽造發件人信息是頗為常見的釣魚郵件攻擊手段,毫無技術難度,并且有極為簡易的黑客工具能輕易偽造郵件發件人。從專家發送來的軟件截圖能夠看出,在該軟件里,“偽發件人郵箱”一欄,能夠輸入任意郵箱地址,郵箱內容則能夠隨意編寫。

[提醒]

360互聯網安全中心發出提醒,當下主流郵箱通常會針對發件人展開反向驗證,一旦檢測出發件服務器與發件人存在不一致情況,一般而言會將這類郵件丟到垃圾箱或者進行風險提示。建議用戶盡可能去選擇具有較高知名度、安全性比較靠譜的郵箱服務商。要是郵箱服務商并未具備自動驗證發件人身份的安全機制,用戶能夠通過手工操作“查看郵件頭”來判定發件人的真實信息。此外,安全專家給出建議,用戶能夠使用具備反釣魚功能的安全軟件,這種軟件多含有查看網站真實身份的功能,借助此功能可避免遭受釣魚網站的侵害。

- 上一篇: 民間釣鯉魚奇招之泡沫彈鉤釣法

- 下一篇: 蘇州河_蘇州河釣魚攻略_蘇州河可以釣魚嗎